kjh00n의 기록저장소

snort 실습 본문

Server 10.10.10.10

telnet server 구성

web server 구성 (관리자 페이지 구성 → /var/www/html/admin/index.html)

DNS server 구성 (www.kh.com)

1. telnet login 성공시 탐지

강사님이 설정한 정책

alert tcp 10.10.10.10 23 -> any any (msg:"TELNET LOGIN SUCCESS"; flags:AP; content:"Last login"; nocase; sid:1000002)

2. telnet login 실패시 탐지

강사님이 설정한 정책

alert tcp 10.10.10.10 23 -> any any (msg:"TELNET LOGIN FAILED"; flags:AP; content:"Login incorrect"; nocase; sid:1000003;)

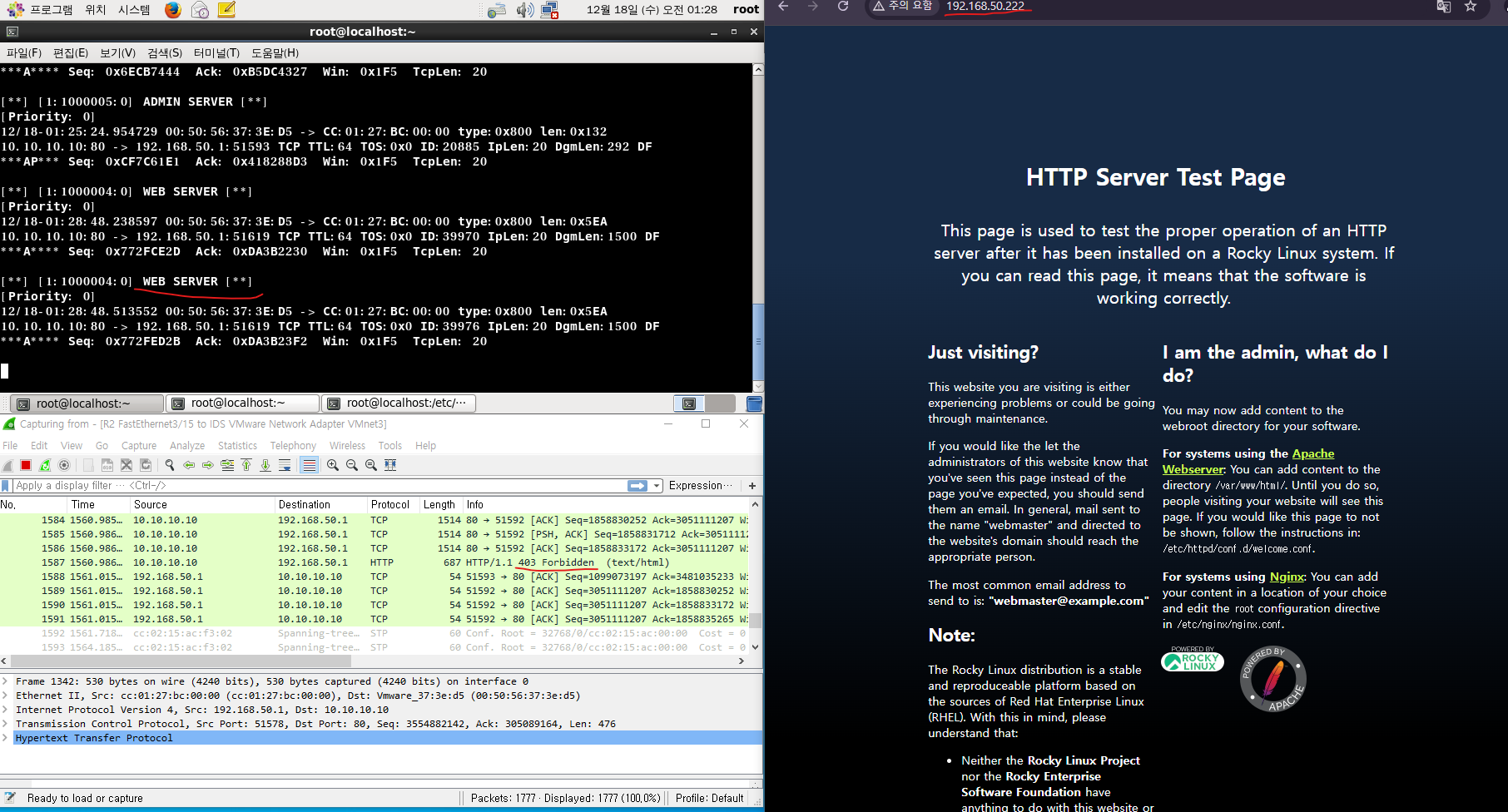

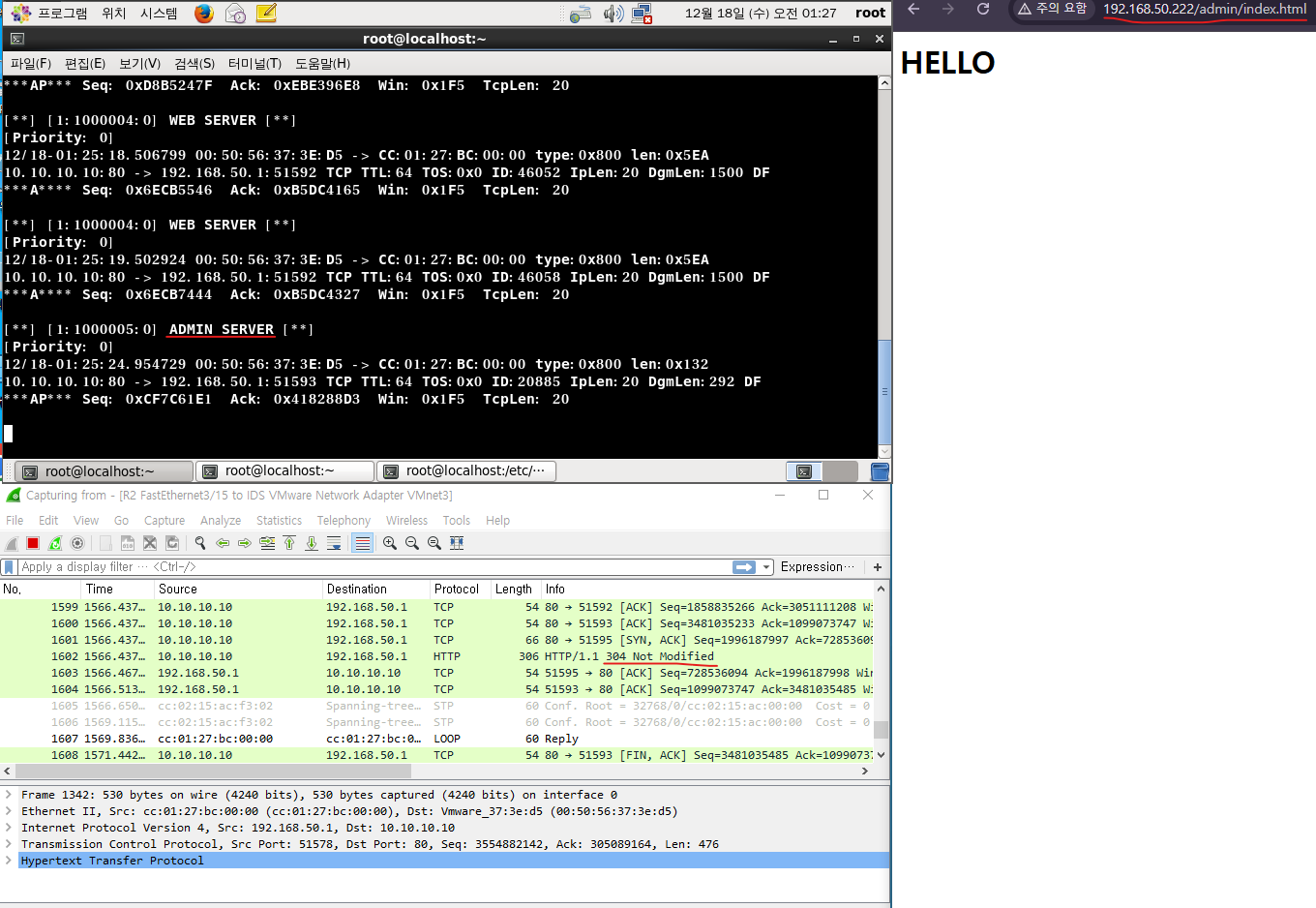

3. 외부에서 web server 접속 요청시 탐지

강사님이 설정한 정책

alert tcp !10.10.10.0/24 any -> 10.10.10.10 80 (msg:"WEB ACCESS"; flags:AP; content:"GET"; depth:4; content:!"/admin"; sid:1000004;)

[admin page에 접속하려고 할 때 WEB ACCESS와 ADMIN ACCESS가 같이 뜨기 때문에 내용에 /admin이 안뜰때만 WEB ACCESS 정책이 출력되게 변경]

4. 외부에서 관리자 페이지 요청시 탐지

강사님이 설정한 정책

alert tcp !10.10.10.0/24 any -> 10.10.10.10 80 (msg:"ADMIN ACCESS"; flags:AP; content:"GET"; content:"/admin/"; depth:11; sid:1000005)

[/admin 뒤에 /를 붙이지 않으면 ADMIN ACCESS가 2번이 출력된다. 왜냐하면 admin page로 접속하려고하면 요청이 보내졌지만 다시 요청하라고 오기 때문]

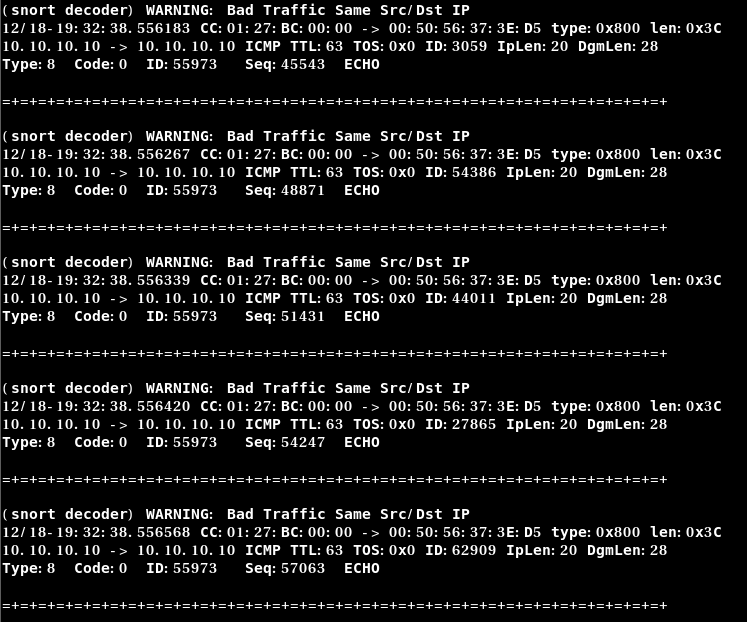

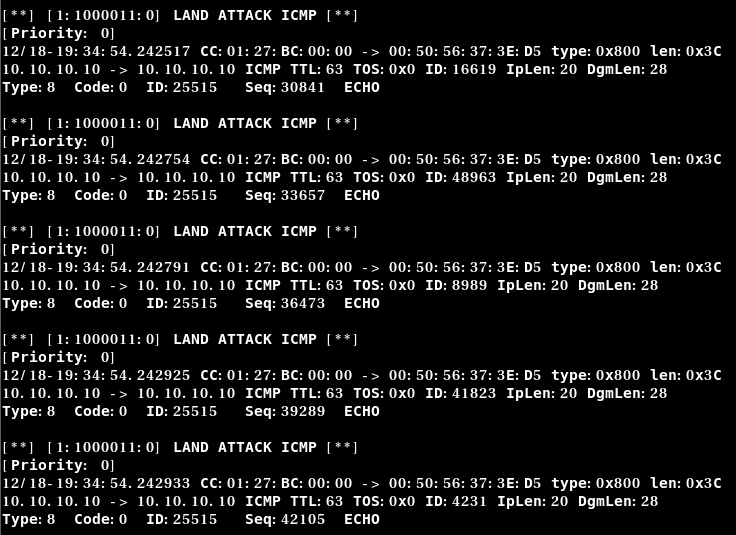

5. land attack (icmp) 탐지

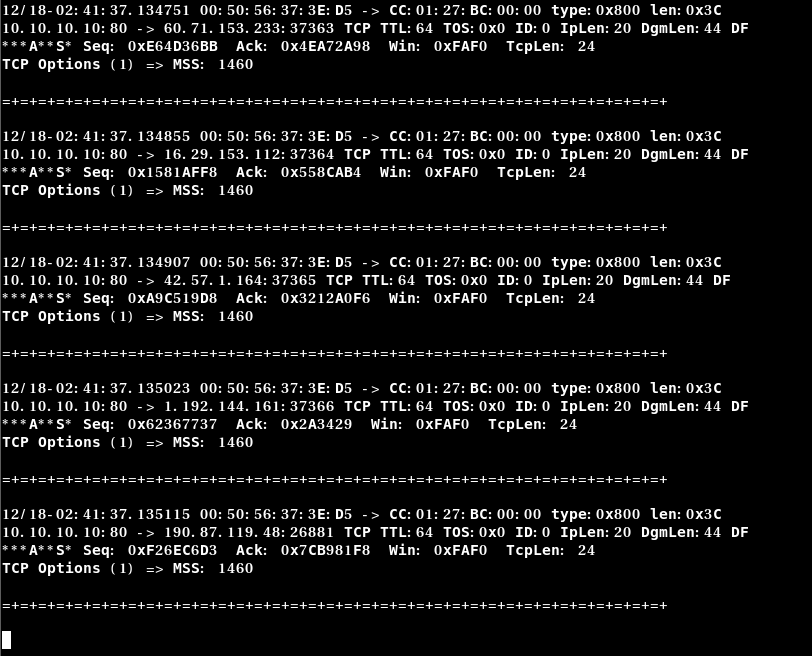

6. land attack(tcp) 탐지

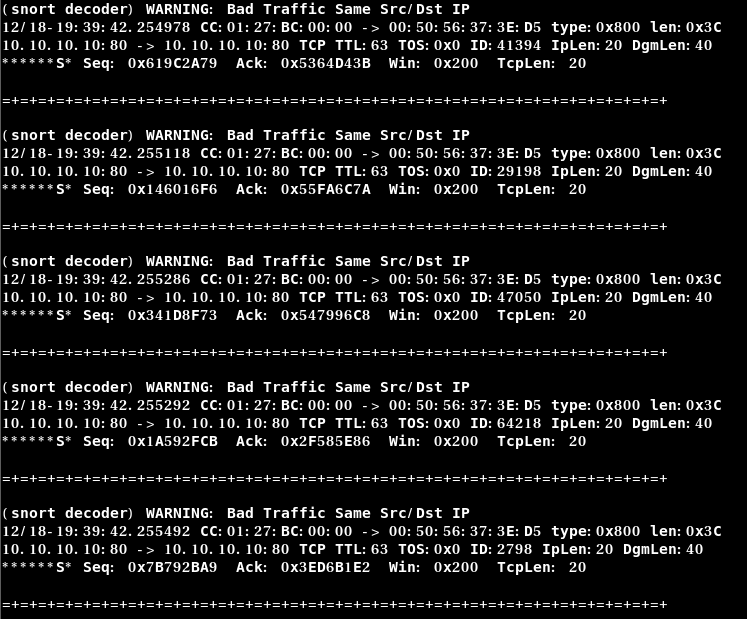

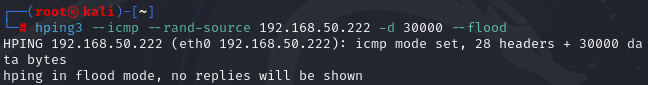

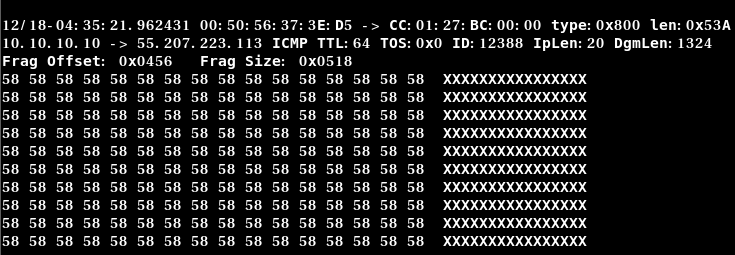

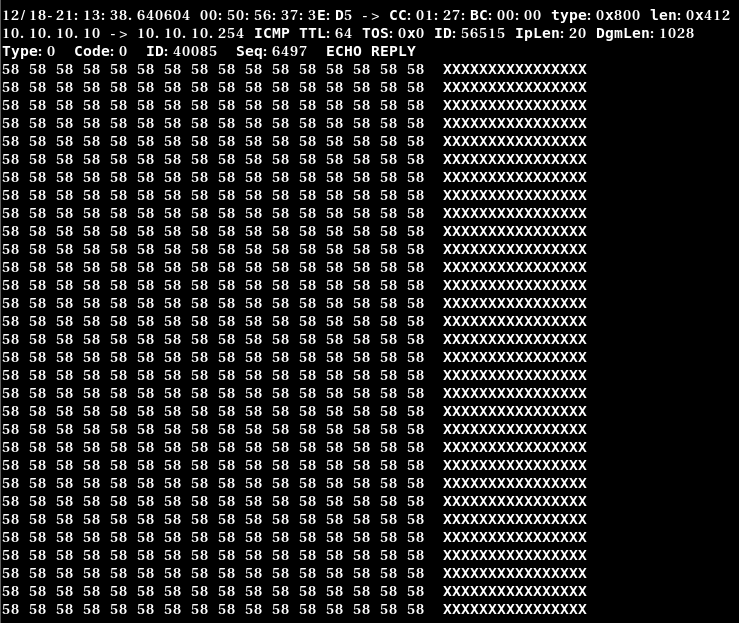

7. ping of death 탐지

강사님이 설정한 정책

alert icmp any any -> 10.10.10.10 any (msg:"PING OF DEATH"; content:"XXXXXX"; itype:8; icode:0; sid:1000010;)

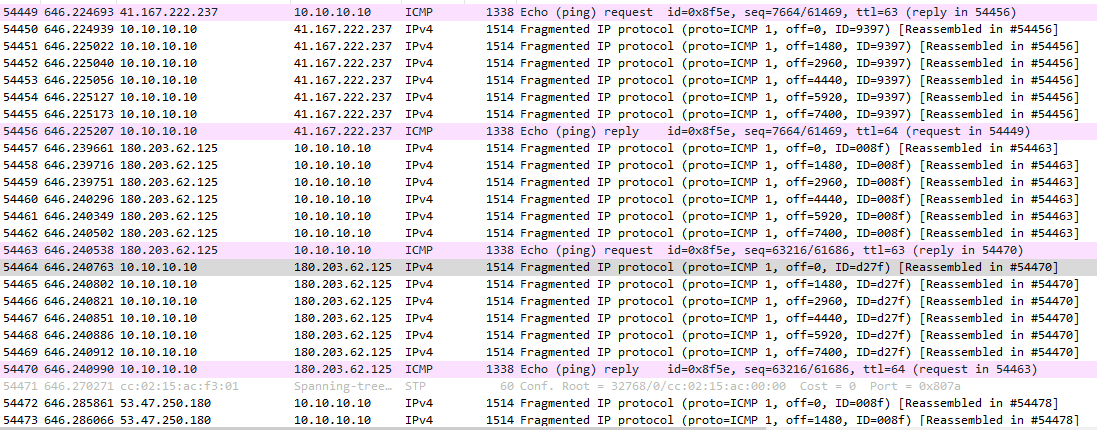

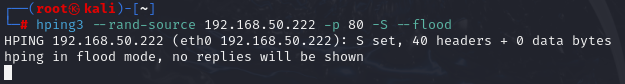

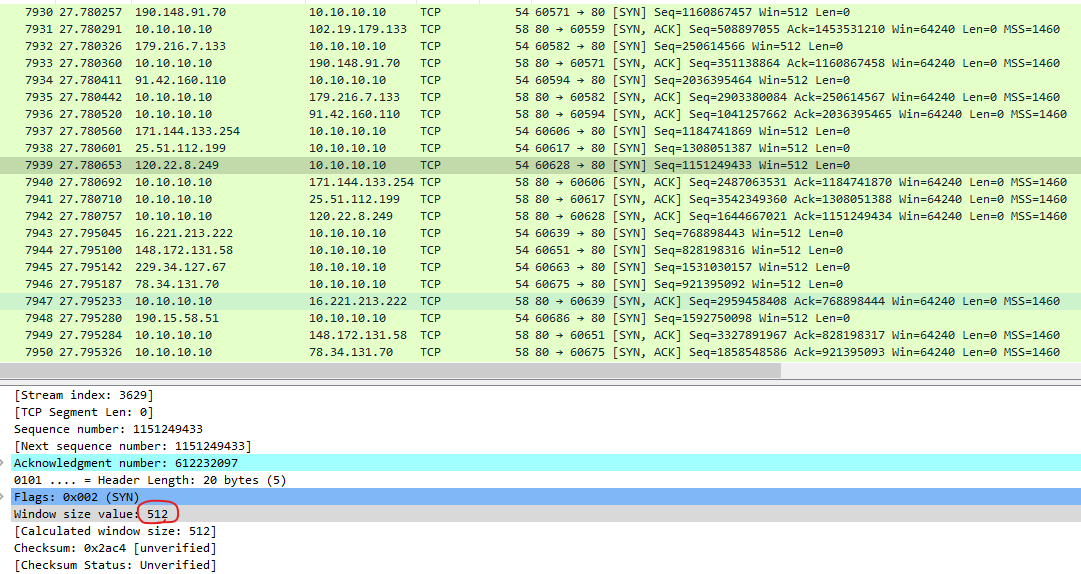

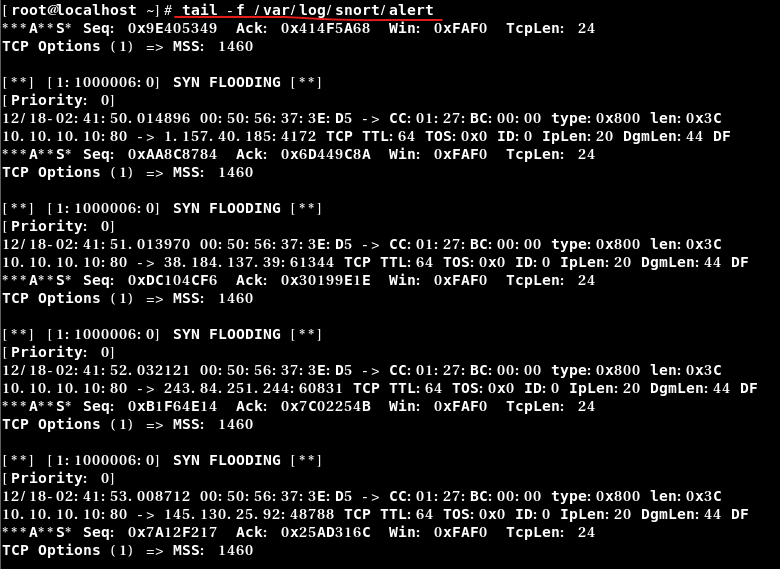

8. syn flooding 탐지

강사님이 설정한 정책

alert tcp any any -> 10.10.10.10 80 (msg:"SYN FLOODING"; flags:S; window:512; threshold:type both, track by_dst, count 1000, seconds 3; sid:1000006;)

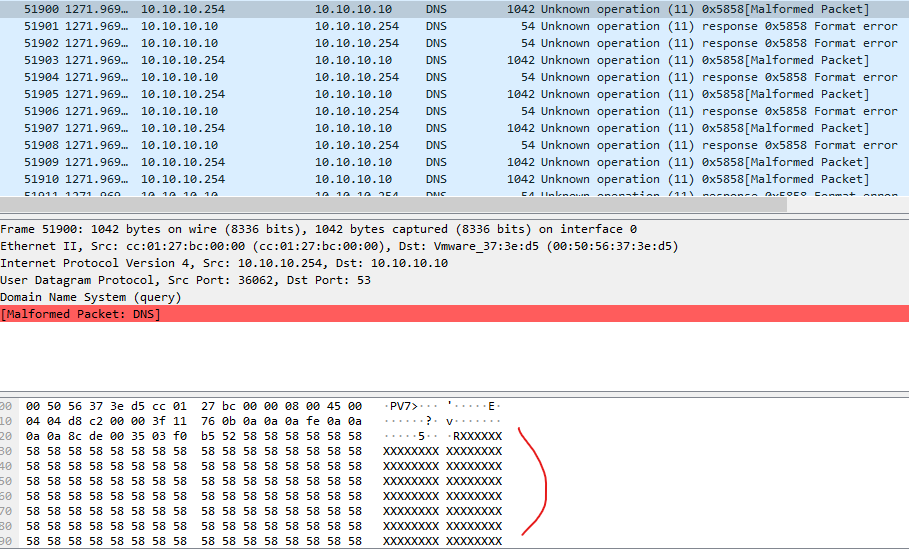

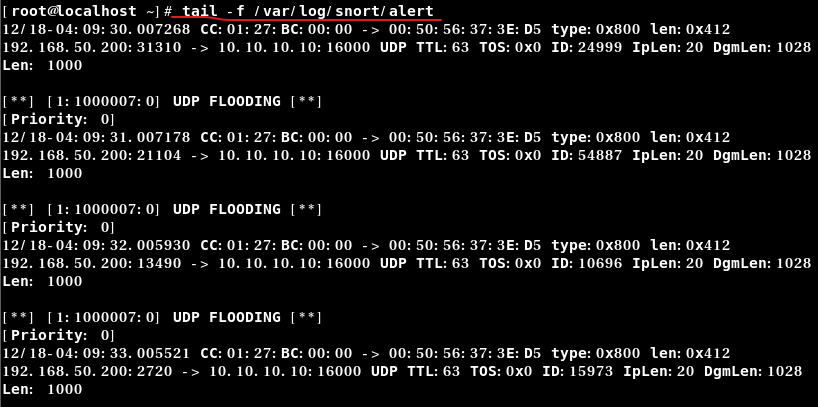

9. udp flooding 탐지

강사님이 설정한 정책

alert udp 10.10.10.0/24 any -> 10.10.10.10 53 (msg:"UDP FLOODING"; content:"XXXXXXX"; threshold:type both,track by_dst,count 1000,seconds 3; sid:1000007;)

없는 Port로 공격을 하면 응답이 안오니까 실제 열려있는 Port인 53으로 공격을 진행

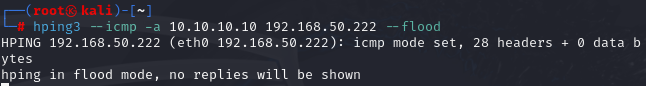

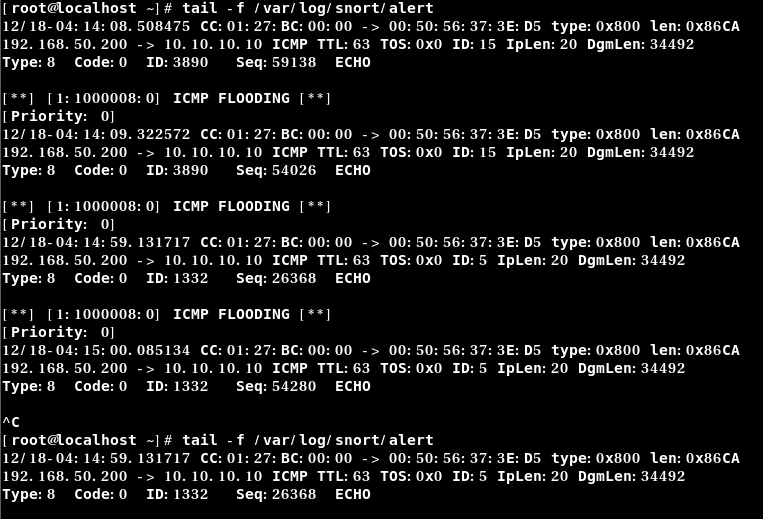

10. icmp flooding 탐지

강사님이 설정한 정책

alert icmp 10.10.10.0/24 any -> 10.10.10.10 any (msg:"ICMP FLOODING"; itype:8; icode:0; threshold:type both,track by_dst,count 1000,seconds 3; sid:1000008;)

'네트워크 보안 운영' 카테고리의 다른 글

| IPS 설치 / 간단 실습 (0) | 2024.12.18 |

|---|---|

| Snort Rule (0) | 2024.12.17 |

| 포트 미러링 (0) | 2024.12.17 |

| Snort 정의 및 설치 (0) | 2024.12.16 |

| DDoS (0) | 2024.12.16 |