kjh00n의 기록저장소

DDoS 본문

DDos

● 분산 서비스 거부 공격

● 공격 시스템을 여러 대로 분산 배치하여 대량의 트래픽으로 공격대상의 서비스를 마비시키는 공격

- 악성코드를 이용하여 Zombie PC를 획득하여 C&C서버를 통해 공격 명령을 내림

- Zombie PC를 관리하는 서버 = C&C

● 공격자(1) → 좀비 PC(N) vs 공격대상(1)

공격 방식

● 물리적인 파괴

● 시스템 리소스 공격

● 네트워크 대역폭 공격 → 대역폭 고갈

공격 발전 형태

- 초기

- 다수의 공격자가 지속적인 재요청을 발생시켜서 일반사용자의 서비스를 방해함

- 중기

- 다수의 공격자가 DoS 공격을 직접 수행하여 대량의 트래픽을 발생시켜 공격함

- 현재

- Bot에 감염된 Zombie PC로 이뤄진 Botnet을 이용하여 공격함

Botnet 형태의 구성요소

• Attacker (=Bot Header)

- DDoS 공격을 수행하는 실제공격자

• Master (=C&C(Command & Control) Server)

- Bot header의 명령을 연결된 Agent(Zombie PC)에게 전달하는 시스템 또는 프로그램

- Handler 프로그램

• Agent (=Zombie PC)

- Bot Header가 유포한 Bot(악성코드)에 감염된 시스템

- 공격자에게 제어권을 빼앗기게 됨

- Master에게 명령을 전달받거나 Bot Header가 지정한 시점에 직접적인 공격을 수행함

- Daemon 프로그램

공격 유형

어플리케이션 취약점 공격

1. GET Flooding

● 공격자가 동일한 URL을 반복 요청하여 웹 서버의 부하를 유발하는 공격

2. CC Attack

● HTTP Request의 Cache-Control 메시지 헤더를 조작하여 Cache 서비스가 가능한 자원도 웹 서버가 직접 처리하도록 유도함

● Caching 기능을 무력화시켜서 웹 서버의 부하를 유발하는 공격

● Caching Server를 운영하는 웹 사이트가 공격 대상이 될 수 있음

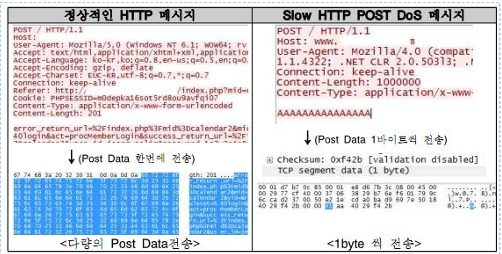

3. Slow HTTP POST Dos

● POST 요청으로 전달하는 많은 양의 데이터를 장시간에 걸쳐 분할 전송함

● 서버가 POST 요청을 모두 전달받을 때까지 연결을 유지하면서 자원을 소모함

https://kjh00n.tistory.com/81 ← HTTP(WEB)를 이해하고 공부해라(제발)

● Entity Header에 있는 정보를 비정상적인 크기로 설정하고 실제로 보내는 데이터는 조금만 보낸다

그러면 계속 연결상태를 유지해야하기 때문에 정상적인 Client는 접속할 수 없다.

왼쪽 사진의 Content-Length는 201로 설정되어 있지만 실제로 보내는 Data의 크기는 1byte씩 보내고 있다

4. Slow HTTP Header Dos (= Slowloris)

● HTTP 요청의 Header의 마지막(Blank)을 설정하지 않은 조작된 요청을 전달함

● 서버는 클라이언트의 요청이 모두 수신되지 않았다고 판단하고 수신될 때까지 유지하면 자원을 소모함

5. Slow HTTP Read Dos

● TCP의 전송 가능한 버퍼 사이즈를 조작하여 데이터 처리율을 감소시킨 후 HTTP 메시지를 전송하여 정상 응답을 하지 못하도록 유도하는 공격

6. Hulk Dos Attack

● GET Flooding과 비슷한 유형의 공격

● 동일 URL의 반복적인 요청 차단을 우회하기 위해 URL의 Parameter를 변경하여 반복적으로 요청을 전송함

공격 확산 원인

• 공격자의 비즈니스 모델 변화

- 금전적 이득을 노림

- 보안이 향상된 시스템을 기술적으로 어렵게 해킹할 필요가 없음

• 네트워크 인프라의 발달

- 최근에 급격한 네트워크 서비스의 발전으로 Gbps/Tbps에 달하는 공격이 가능해짐

- Zombie PC를 많이 보유할수록 강한 공격이 가능해짐

• 사용자의 부주의한 PC 관리

- 개인 PC의 등장과 비전문가에 의한 관리

- 개인 사용자의 부주의한 PC 관리로 인해 Bot에 감염된 Zombie PC의 확산이 증가됨

DRDos

● 분산 반사 서비스 거부 공격

● DoS이 Smurf 공격이 DDos방식으로 발전한 공격

● Zombie PC를 보유할 필요가 없음 → 반사체(Server List)를 이용함

● 공격자 은닉 강화

- 공격의 근원지 파악이 어려움→ 공격자 추적이 거의 불가능함

- IP Spoofing → 공격 데이터의 출발지를 공격대상으로 변조함

공격 원리

● 공격자가 반사체 List(정상 Server)에 등록된 시스템에 출발지 IP를 공격대상의 IP로 Spoofing 한 요청을 전송함

● 반사체 시스템은 받은 요청을 정상적인 요청으로 인식하고 응답을 공격대상으로 전달함

● 다량의 응답을 받은 공격대상은 응답을 처리하기 위한 리소스를 소비하여 정상 서비스에 부하를 줌

방어

● ISP업체에서 출발지 주소가 위/변조된 데이터의 유입을 막아야 함

● ICMP 패킷에 의해 DRDos를 막기 위해 ICMP 패킷을 필터링함

| bps : bit per second | pps : packet per second | cps : character per second |

'네트워크 보안 운영' 카테고리의 다른 글

| 포트 미러링 (0) | 2024.12.17 |

|---|---|

| Snort 정의 및 설치 (0) | 2024.12.16 |

| 단편화 조작 공격 (0) | 2024.12.16 |

| UDP Flooding & ICMP Flooding (0) | 2024.12.16 |

| TCP Connect Flood (0) | 2024.12.16 |