kjh00n의 기록저장소

Snort 정의 및 설치 본문

Snort

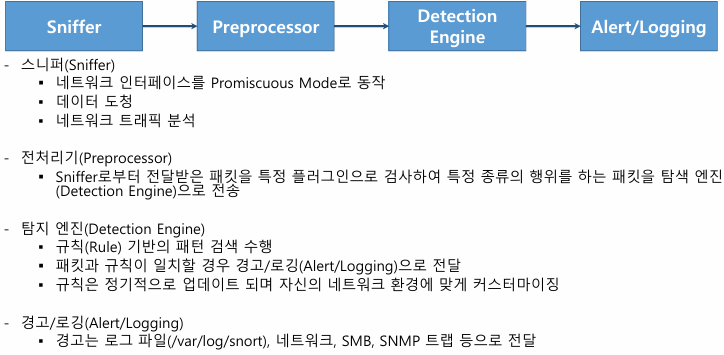

● 실시간 트래픽 분석과 IP 네트워크 패킷 로깅이 가능한 가벼운 네트워크 침입탐지 시스템

● 패킷 수집 라이브러리인 libpcap에 기반한 네트워크 스니퍼

● 쉽게 정의할 수 있는 침입탐지 rule들에 일치되는 네트워크 트래픽을 감시하고 기록하고 경고하는 도구

Snort 구조

Snort 설치 과정

설치된 CentOS를 VMplayer로 실행

네트워크 세팅해주기

vim /etc/sysconfig/network-scripts/ifcfg-eth1

ifcfg-eth0이라고 되어있을텐데 ifcfg-eth1로 이름 변경할 것

mv ifcfg-eth0 ifcfg-eth1 입력 (network-scripts로 이동해서)

service network restart

yum -y install epel-release

yum repolist하면 에러가 뜨기 때문에 수정

vim /etc/yum.repos.d/epel.repo

패키지 설치

yum -y install gcc flex bison zlib zlib-devel libpcap libpcap-devel pcre pcre-devel libdnet libdnet-devel tcpdump

libnetfilter_queue libnetfilter_queue-devel libmnl ← 얘네는 iptables와 같이 사용할 때 다운로드 하는 패키지들

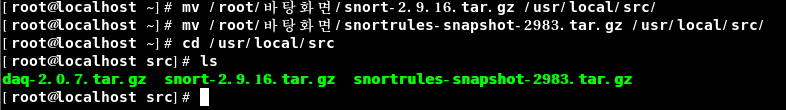

다운로드 받은 Snort파일을 압축을 풀면 3개의 tar파일이 나오는데 그걸 CentOS의 바탕화면으로 이동

./configure 입력하기

그 다음에 make 입력하면 오류가 발생

wget https://ftp.gnu.org/gnu/automake/automake-1.15.tar.gz --no-check-certificate라고 입력해서 다운받을것

tar -zxf automake-1.15.tar.gz 하고나서 cd automake-1.15

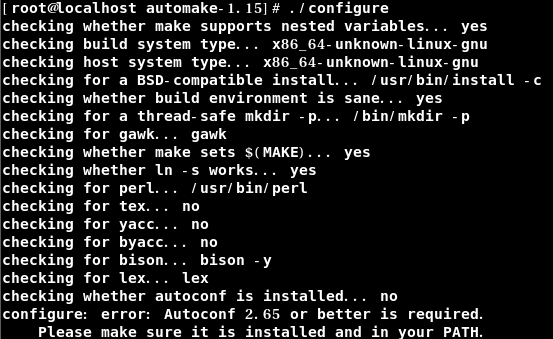

-- automake-1.15 -- ↓

./configure입력

하지만 에러가 발생

wget http://ftpmirror.gnu.org/autoconf/autoconf-2.69.tar.gz 입력해서 설치하기

안되면 wget http://ftp.jaist.ac.jp/pub/GNU/autoconf/autoconf-2.69.tar.gz 로 설치하기

tar -zxf autoconf-2.69.tar.gz 입력

-- autoconf-2.69 -- ↓

cd autoconf-2.69 입력

./configure 입력

make 입력

make install 입력

cd .. 입력

-- automake-1.15 -- ↓

./configure 입력

yum -y install byacc* 입력

yum -y install tex-cm-lgc 입력 (오래걸림)

./configure 입력

make 입력

make install 입력

cd .. 입력

-- daq-2.0.7 -- ↓

./configure 입력

make 입력

make install 입력 ← 여기까지가 daq 설치과정

cd .. 입력

tar -zxf snort-2.9.16.tar.gz 입력

cd snort-2.9.16 입력

-- snort-2.9.16 -- ↓

./configure --disable-open-appid 입력

make 입력

make install 입력

snort -V 입력

snort --daq-list 입력

mkdir /etc/snort 입력

cd /etc/snort 입력

cp /usr/local/src/snort-2.9.16/etc/* . 입력

tar -zxf /usr/local/src/snortrules-snapshot-2983.tar.gz -C /etc/snort/ 입력

cp ./etc/* . 입력하고 yes 5번 입력

touch /etc/snort/rules/white_list.rules 입력

touch /etc/snort/rules/black_list.rules 입력

vim /etc/snort/snort.conf 입력

위 사진처럼 경로 수정

cd /etc/ 입력

chown -R snort:snort snort 입력

chmod -R 700 snort 입력

cd /usr/local/src/ 입력

chown -R snort:snort daq-2.0.7 snort-2.9.16 snort_dynamicsrc 입력

chmod -R 700 daq-2.0.7 snort-2.9.16 snort_dynamicsrc 입력

cd /usr/local/lib 입력

mkdir snort_dynamicrules 입력

chown -R snort:snort snort* pkgconfig 입력

chmod -R 700 snort* pkgconfig 입력

cd /usr/local/bin 입력

chown -R snort:snort daq-modules-config u2* 입력

chmod -R 700 daq-modules-config u2* 입력

325번째 줄의 lzma를 지우기

snort -T -i eth1 -u snort -g snort -c /etc/snort/snort.conf 입력

성공~

e = 2계층 (MAC주소) 출력

d = 7계층 출력

snort -vde -c /etc/snort/snort.conf 입력

모니터링이 된다~

'네트워크 보안 운영' 카테고리의 다른 글

| Snort Rule (0) | 2024.12.17 |

|---|---|

| 포트 미러링 (0) | 2024.12.17 |

| DDoS (0) | 2024.12.16 |

| 단편화 조작 공격 (0) | 2024.12.16 |

| UDP Flooding & ICMP Flooding (0) | 2024.12.16 |