kjh00n의 기록저장소

암호학 정리 본문

암호학

● 암호에 관련된 학문

용어

● 평문 : 기본 데이터

● 암호문 : 평문을 특정 암호화 알고리즘으로 계산하여 도출된 값, 데이터

● 암호화(Encryption) : 평문→암호문

● 복호화(Decryption) : 암호문→평문

암호화 : 정보자체를 숨기는 것이 아닌 정보의 의미를 숨기는 것이다.

초기 암호학

● 심층 암호화 : 정보 자체를 숨기는 암호화→보이지 않는 잉크, 디지털 워터마크 등

● 환자식 암호화 : 한 단어씩 다른 단어를 정의하여 부호화하는 방법→ 통계학적 정보분석에 취약하다.

● 전자 암호화 : 순서를 변화시키는 암호화

● 초기 암호학은 알고리즘이 노출되면 암호화가 파훼된다.

현대 암호학 (단방향, 양방향)

● 암호화, 복호화를 할 때 컴퓨터 도구를 사용한다.

● 현대는 암호화, 복호화를 할 때 Key(Data)를 사용한다.

● Key는 현대 암호화 강도 결정의 요소이다.

→ Key는 매번 달라진다.

→ Key의 무작위성

→ Key의 길이

→ Key의 복잡성

→ Key의 비밀성 (비공개)

1. 단방향 암호화 (암호화 O, 복호화 X) : 평문→암호문 O | 암호문→평문 X

(1) ★Hash : 평문 데이터를 Hash알고리즘을 사용해서 Hash값을 얻는다.

→ 정보 숨기는 것을 목적으로 하지 않는다.

→ 무결성, 인증에 사용된다.

→ 같은 평문 값에 같은 Hash 알고리즘을 적용해서 같은 Hash 값이 나와야만 Hash가 되는거다.

→ 단방향 : 평문→Hash O, Hash→평문 X

→ 평문의 크기와 상관없이 Hash값의 크기는 항상 동일하다.

(Hash값의 크기로 원본을 유추할 수 없게 하기 위함)

→ 평문의 데이터가 조금만 달라져도 Hash값은 완전히 달라진다.(2) MAC (Message Authentication Code)

→ 평문을 단방향 알고리즘을 사용해서 암호문을 만든다. 단 Key를 사용한다.

→ 사용자 인증을 목적으로 한다. (ex-인증서) (사용자가 정당한 사용자인지 인증)2. 양방향 암호화 (암호화, 복호화 O) : 평문→암호문 O | 암호문→평문 O

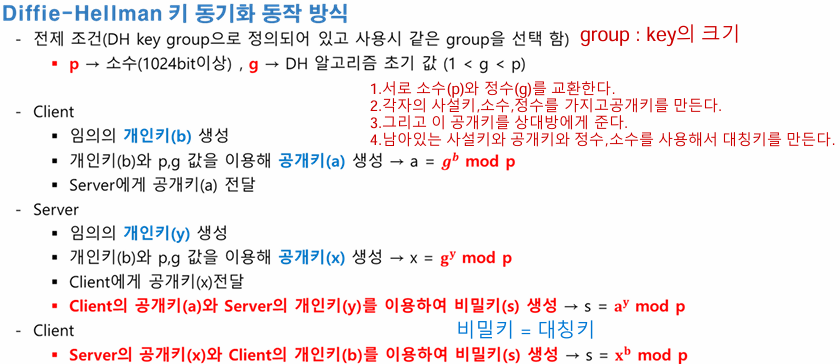

(1) 대칭 암호화 : 암호화 Key와 복호화 Key가 같다.

→ Key가 서로 같아야 암호화 통신이 가능하다.

→ 대칭키, 비밀키라고 지칭한다.

→ DES,AES,3DES (알고리즘)

→ 빠른 처리 속도 (장점)

→ 문제점

1. 키 관리 문제

(A와 통신하는 B,C,D가 있으면 A는 Key를 4개를 가지고 있어서 관리하기 힘들다.)

(A,B,C,D 각자의 Key) → 총 4개

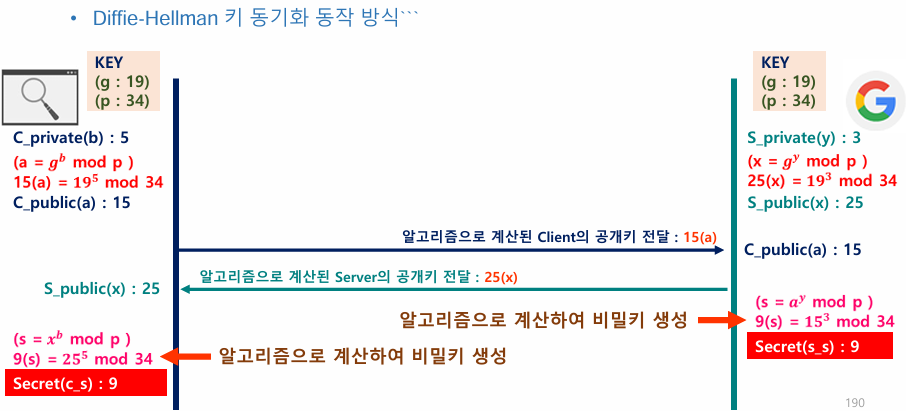

2. 키 동기화 문제

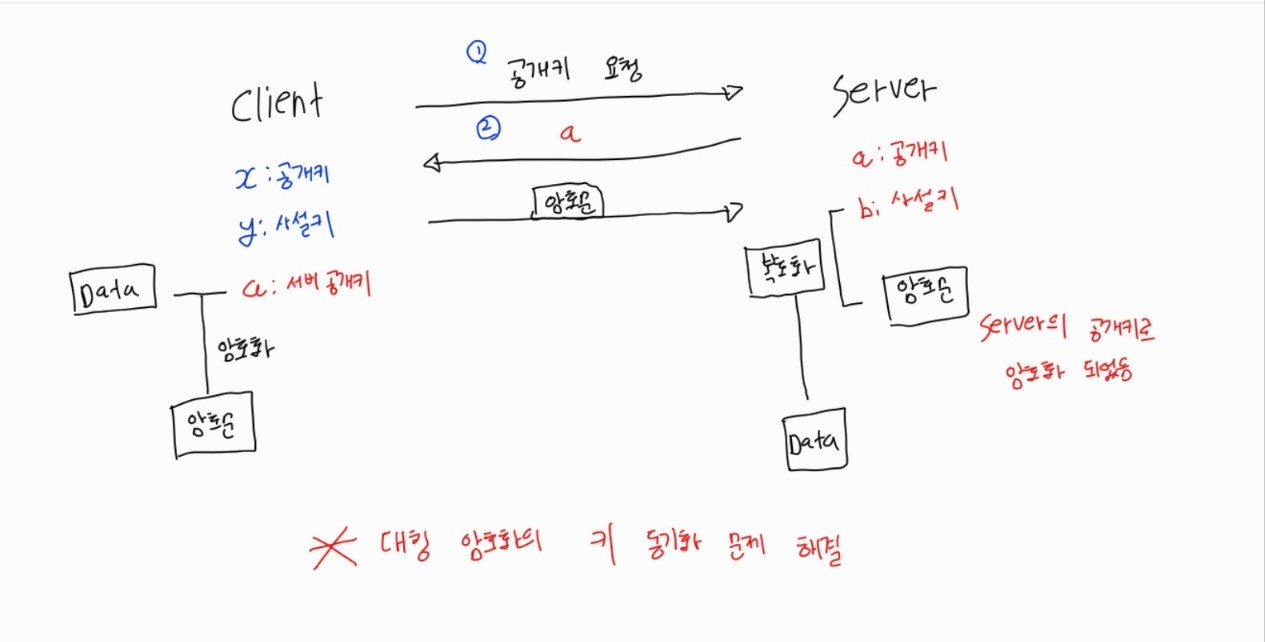

(A가 Key를 만들어도 B에게 Key를 전달할 방법이 없다.)(2) 비대칭 암호화 : 암호화 Key와 복호화 Key가 서로 다르다.

→ 대칭 암호화의 문제점을 해결한 암호화

→ 개인키(사설키), 공개키라고 지칭한다.

→ 키 동기화의 안정성 (장점)

→ 암호화/복호화의 처리속도가 느리다. (단점)

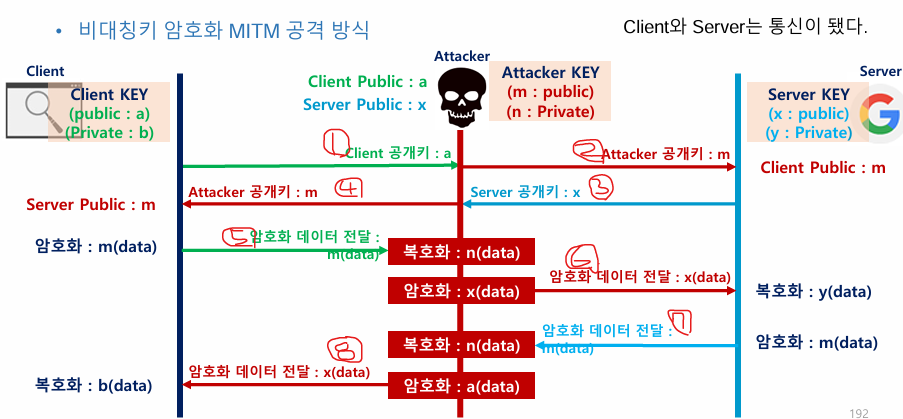

→ MITM공격에 취약하다. (단점)

→ RSA,ECC (알고리즘)

→ 공개키로 암호화된 데이터는 개인키로만 복호화 가능하다.

→ 개인키로 암호화된 데이터는 공개키로만 복호화 가능하다.

→ 공개키만 사용하여 사설키를 알 수 없다.

→ 사설키만 사용하여 공개키를 알 수 없다.

┕ Client는 공개키를 요청하고 공개키를 받았을 때 이 공개키가 서버의 공개키인지 해커의 공개키인지를 알 수가 없다.

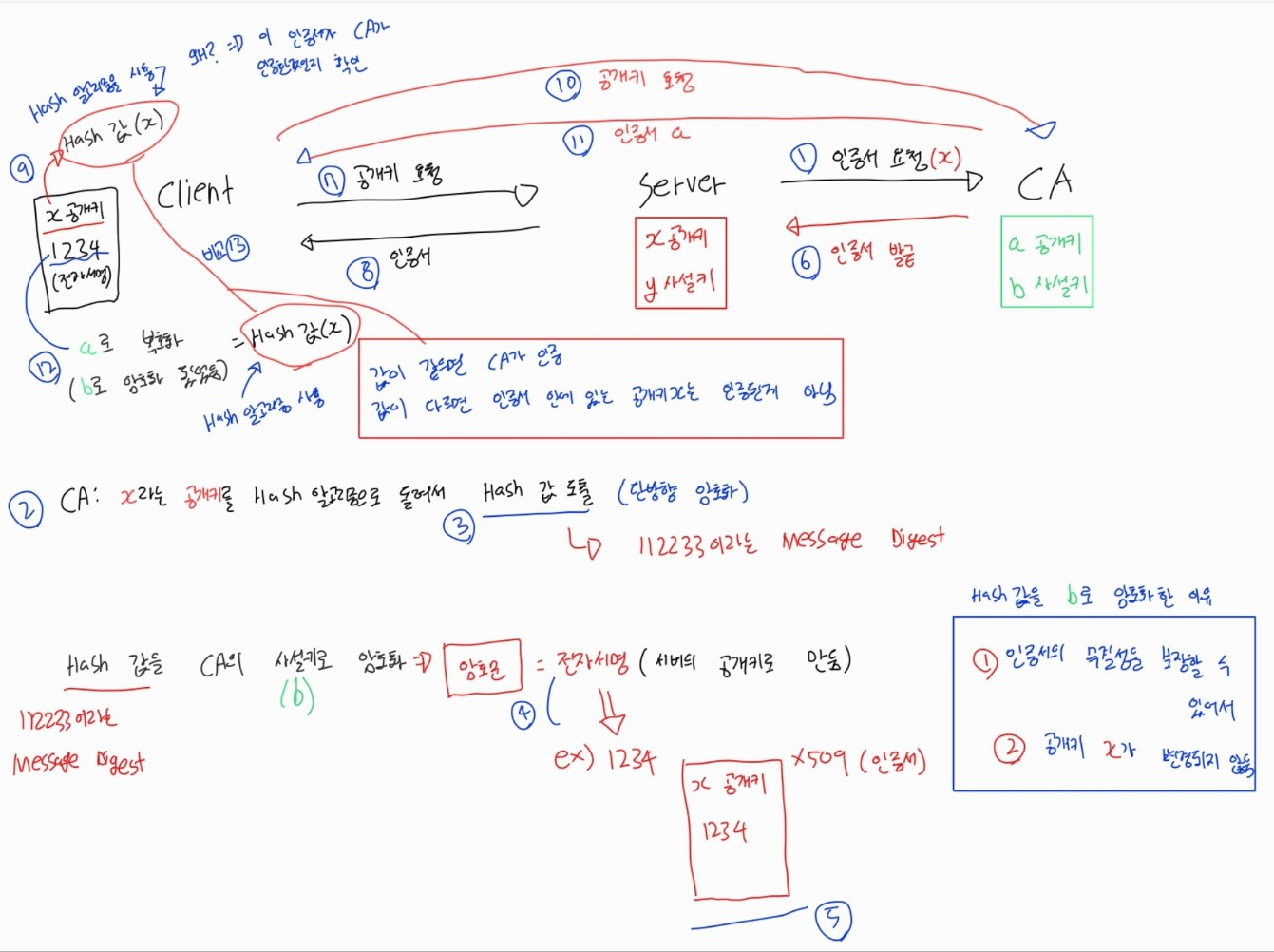

┕ MITM 공격을 완화하고자 인증서(공개키를 증명하는 문서)를 도입했다.

┕ 인증서는 인증기관의 서명으로 확인하는 증명서이다.

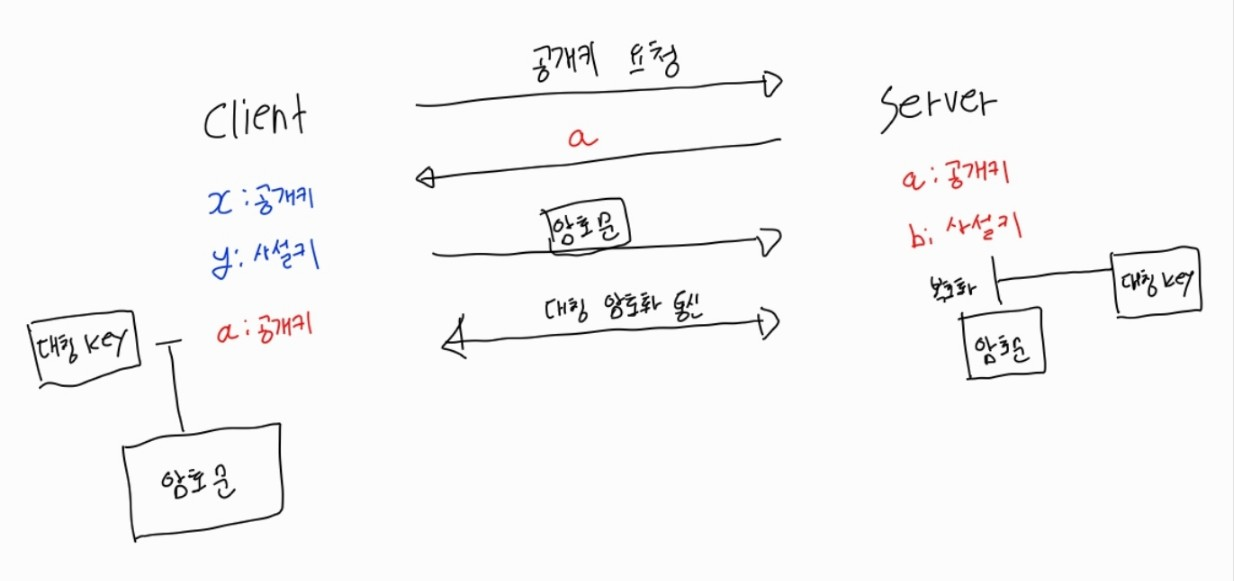

(3) 하이브리드형 암호화

→ 비대칭 암호화로 비밀키를 교환한 후에 대칭 암호화 방식으로 통신을 진행한다.

→ 대칭키를 Session Key라고 한다.

인증서

- 기밀성

▪ 허가되지 않은 대상에게 정보노출을 막는다.

- 인증

▪ 정보의 소유주를 확인

- 무결성

▪ 정보의 변경여부를 보장한다.

- 부인방지

▪ 정보를 송/수신 받았음을 보장한다.

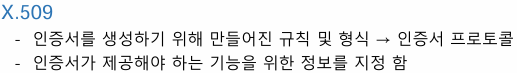

인증서 형식

(1) Version

▪ 인증서 생성에 사용된X.509의 version 정보 → X.509v1, X.509v2, X.509v3

(2) Serial Number

▪ CA에서 발행한 인증서를 관리하기 위해 사용되는 인증서 식별 값

(3) Signature Algorithm ID

▪ CA가 전자서명을 위해 사용한 알고리즘을 나타내는 식별값(OID)

(4) Issuer Name

▪ 전자서명을 수행하고 인증서를 발행한 CA

(5) Validity Period

▪ validity from → 인증서 유효 시작 시간

▪ validity to → 인증서 유효 만료 시간

(6) Subject Name

▪ 공개키의 원소유주 이름이 DN(Distinguished Name)으로 명시된다.

(7) Subject Public Key Info

▪ Algorithm ID → 공개키 알고리즘을 나타내는 식별 값(OID)

▪ Public Key Value → 암호/서명용 공개키(서명의 메시지가 되는 값)

(8) Issuer Unique ID(Version 2 추가)

▪ 인증기관 고유 식별자

(9) Subject Unique ID(Version 2 추가)

▪ 주체 고유 식별자

(10) Extension(Version 3 추가)

▪ 인증기관키식별자, 주체키식별자, 키의용도, 비밀키사용기간, 확장키사용, CRL 배포 지점, 주체

대체이름, 발행자 대체이름, 기본 제한, 기관 정보 액세스, 주체정보액세스등

(11) Issuer(CA) Digital Signature

▪ CA의 전자서명

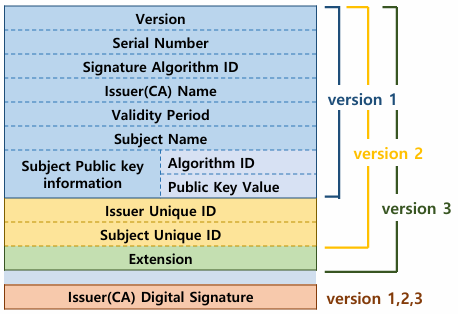

PKI (공개키 기반 구조)

인증서 발급/관리/배포/사용/저장/취소 등을 안전하고 편리하고 효율적으로 수행하기 위한 구조

신뢰할 수 있는 제3기관(인증기관)을 통해 인증함 → CAPKI 구성요소

인증기관 (CA, Certificate Authority) → Issuer

● 지정된 신뢰 기관

● User의 공개키에 전자서명을 수행하여 인증서를 발급하는 기관

User → Subject

● 공개키의 소유주로 인증서를 요구하는 기관 또는 사용자전자 서명

전자 서명

특정데이터(메시지)의 변조 또는 진위여부를 확인하게 하는 전자적인 기법

전자서명 요구사항

서명자 인증

▪ 서명자를 확인할 수 있어야한다.

위조불가

▪ 서명자가 아니면 전자서명을 생성할 수 없어야한다.

부인방지

▪ 전자서명 사실을 부인할 수 없어야한다.

재사용불가(유일성)

▪ 해당 메시지의 서명을 다른문서의 서명으로 사용할 수 없어야한다. → 유효기간

변경불가

▪ 서명자가 아니면 전자서명의 내용을 변경할 수 없어야한다.'시스템 보안 구축' 카테고리의 다른 글

| ★tables, chain (0) | 2024.11.11 |

|---|---|

| ★firewalld (공부해라) (0) | 2024.11.11 |

| 메일 실습 (0) | 2024.11.06 |

| 메일 서버 구축 (0) | 2024.11.06 |

| 메일 서비스 (0) | 2024.11.06 |