kjh00n의 기록저장소

FTP 명령어 및 구축 본문

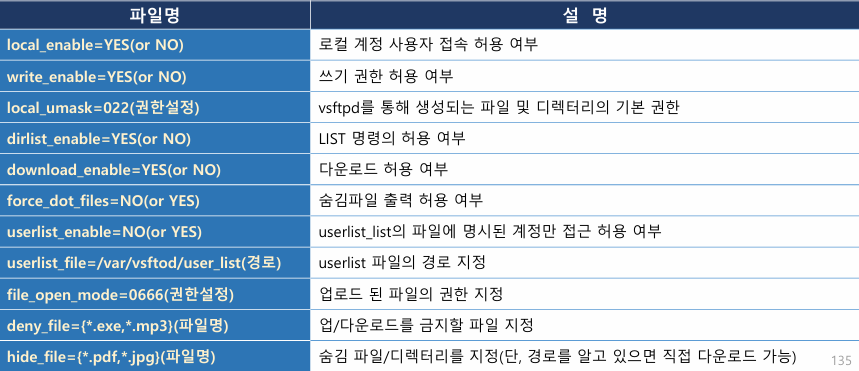

vsftpd.conf 파일 환경 설정 명령어

chroot : 초기 접속 디렉토리를 최상위 디렉토리로 인식하는 기능

(/home/ktest가 접속하는 사람에게는 최상위 디렉토리처럼 인식하게 된다.)

상위 디렉토리로 이동 불가능하게 된다.

chroot_local_user=YES 는 모든 계정을 chroot로 설정하는 것이다.

101번 줄은 주석처리 되어있을텐데 주석을 해제하고 100번줄은 입력해줘야 chroot를 설정하는 것이다.

위 사진처럼 설정해주면 특정 계정만 chroot설정을 할 수 있게 된다.

chroot_list파일을 만들어주고 계정명만 적으면 된다. ↓ ↓ ↓ ↓ ↓ ↓ ↓ ↓

pwd를 입력해도 표면상으로는 최상위 디렉토리로 보이고 실상은 /home/ktest 디렉토리로 위치해있는 것을 볼 수 있다.

※모든 계정을 chroot하는 설정과 특정 계정만 chroot하는 설정을 같이하면 다른 계정들은 chroot설정이 되고

list에 있는 계정들은 chroot설정이 해제되어버린다. ↓ ↓ ↓ ↓ ↓ ↓ ↓

FTP 명령어

Server (IP : 192.168.50.100)

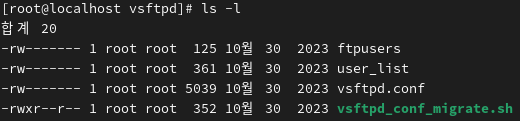

ftpusers : Linux 자체가 차단하는 파일 (user_list보다 보안이 더 좋다)

→ 이 파일에서 root계정을 차단하면 계정명과 비밀번호는 입력이 되는데 차단된다.

(해커 입장에서는 비밀번호가 틀린건지 root가 차단된건지 알 수 없다.)

user_list : vsftpd 프로그램 자체가 차단하는 파일

→ 이 파일에서 root계정을 차단하면 계정명만 입력해도 차단된다.

(해커 입장에서는 root계정이 차단되었다는 것을 알 수 있게 된다.)

vsftpd.conf : vsftpd 환경 설정 파일

※기본적으로 ipv6=YES와 listen=NO로 되어있을텐데 위 사진처럼 항상 기본 설정해줄것

yum -y install vsftpd

cd /etc/vsftpd

systemctl start vsftpd

ftpusers와 user_list에서 root계정 지우고 restart (이러면 이제 root계정 접근 가능)

echo "hello" > test.txt

rm -rf test.txt

Client (IP : 192.168.50.150)

yum -y install ftp

ftp 192.168.50.100

get test.txt (Client쪽에 test.txt를 다운받는 명령어 get)

!ls (!를 앞에 붙이고 명령어를 치면 Server쪽이 아닌 Client쪽의 명령어로 입력이 가능하다)

put test.txt (Server쪽으로 업로드할 파일을 정하는 명령어 put)

'시스템 보안 구축' 카테고리의 다른 글

| DHCP,DNS,Telnet을 GNS3에서 연결 실습 (0) | 2024.11.06 |

|---|---|

| FTP 실습 (0) | 2024.11.05 |

| FTP (0) | 2024.11.05 |

| DHCP 실습 (0) | 2024.11.04 |

| Relay Agent 정의 / 실습 (0) | 2024.11.04 |