kjh00n의 기록저장소

Beast 실습 본문

XP - 192.168.50.120 해커

XP2 - 192.168.50.130 타겟

Direct Connection

Beast를 실행해서 Build Server를 누르고 Direct Connection으로 실행시키고 6666 Port를 열고 싶다는 설정을 Save Server로 적용시킨다.

server는 Direct Connection파일이다.

트로이목마형태로 소닉이라는 게임파일을 만들어서 타겟에게 보낸다.

hello 파일을 압축한 다음 압축 파일을 타겟의 XP에 보내주면 된다.

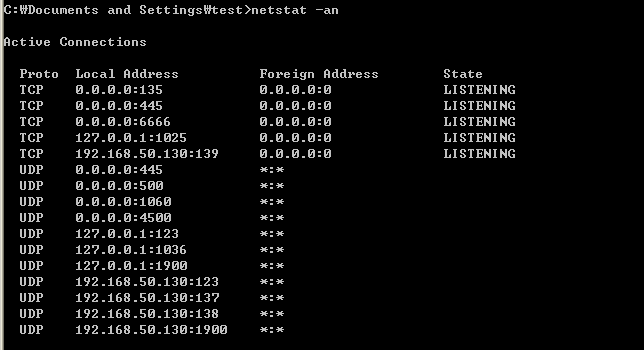

TCP 6666이 소닉을 실행함으로써 열려있다

다양한 기능들을 사용할 수 있다~

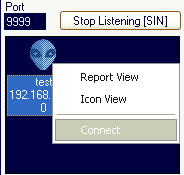

Reverse Connection

그 이후에 똑같이 공격하면 된다~

Direct Connection은 외부에서 내부로 접속하는거라서 방화벽에서 막힐 가능성이 크다.

Reverse Connection은 내부에서 외부로 접속하는거라서 방화벽에서 막힐 가능성이 적다.

'시스템 보안 운영' 카테고리의 다른 글

| Linux 인증 모듈 PAM (0) | 2024.12.23 |

|---|---|

| SELinux 명령어 정리 (0) | 2024.12.20 |

| SELinux (0) | 2024.12.20 |

| 접근 통제 모델 (0) | 2024.12.19 |

| Malware & RAT (0) | 2024.12.19 |