kjh00n의 기록저장소

실습 본문

Rocky(WEB,FTP)

192.168.100.101 (VM2)

Rocky(DNS,SSH)

192.168.100.102 (VM2)

Rocky(iptables1)

192.168.100.254 (VM2)

192.168.150.150 (VM3)

Rocky(iptables2)

192.168.150.254 (VM3)

192.168.100.254 (VM4)

192.168.50.222 (VM8)

Rocky(client)

192.168.200.200 (VM4)

1. WEB server 구축(기본 아무거나 index.html 파일 구성)

2. FTP server 구축(passive mode, root 허용)

3. DNS server 구축(kh.com zone 구성, www,ftp,ssh)(질의는 client만 허용, 반복질의 비허용)

4. SSH server 구축(port 35000번 설정, root 허용)

5. iptables1 설정(iptables1.sh)

5-1. 기본 정책 허용

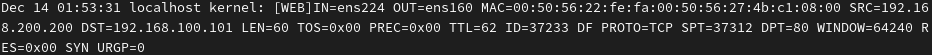

5-2. WEB 요청시 로그 정책(3회 저장 후 분당 20회 저장)

5-3. DNS 질의시 로그 정책(5회 저장 후 분당 5회 저장)

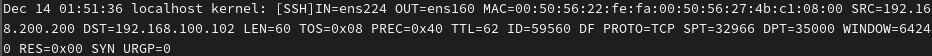

5-4. SSH 접속시 로그 정책(3회 저장 후 분당 2회 저장)

5-5. FTP root 접속시 로그 정책(2회 저장 후 분당 10회 저장)

5-6. FTP ktest 접속시 로그 정책(2회 저장 후 분당 10회 저장)

6. iptables2 설정(iptables2.sh)

6-1. 기본 정책 차단

6-2. tcp 허용 정책은 기본 상태추적 모듈 사용

6-3. client에서 WEB,DNS,SSH,FTP 접근 가능하도록 설정

7. client에서 서버 접속 가능 여부 확인, iptables1에서 로그 남는지 확인

8. iptables1 방화벽에서 생성하는 로그를 iptables2에 /var/log/iptables1.log에 저장(rsyslog)

@192.168.150.254라고 적었는데 @를 하나만 적으면 UDP로 @@로 적으면 TCP로 하겠다는 의미

9. iptables1.sh 파일을 10분마다 압축하여 /backup 디렉터리 하위에 저장되도록 설정(iptables1.bak.tgz)

10. iptables2.sh 파일이 rocky4가 재부팅시 자동 실행 되도록 설정(rc.local)

'시스템 보안 구축' 카테고리의 다른 글

| 실습 (0) | 2024.11.14 |

|---|---|

| iptables 확장 모듈 (0) | 2024.11.12 |

| 네트워크 방화벽 구축 (0) | 2024.11.12 |

| 방화벽 실습 (0) | 2024.11.11 |

| ★tables, chain (0) | 2024.11.11 |